Operational Technology (OT) netwerken komen voor in tal van sectoren, zoals productie, energie, transport en gezondheidszorg. In tegenstelling tot traditionele IT-netwerken kunnen storingen of defecten in OT-netwerken leiden tot het stilvallen van productieprocessen of het uitvallen van veiligheidsinstallaties. Vanwege hun kritieke aard vereisen OT-systemen een specifieke benadering van monitoring. De apparatuur moet communicatie in real-time kunnen verwerken en mag nooit de veiligheid of continuïteit van het netwerk aantasten.

OT-netwerken bestaan doorgaans uit legacy-systemen die gebruikmaken van propriëtaire industriële netwerkprotocollen. Deze zijn niet eenvoudig te monitoren met traditionele IT-tools. Inzicht verkrijgen in deze netwerken vereist gespecialiseerde apparatuur die de relevante informatie kan opslaan en de protocollen kan interpreteren.

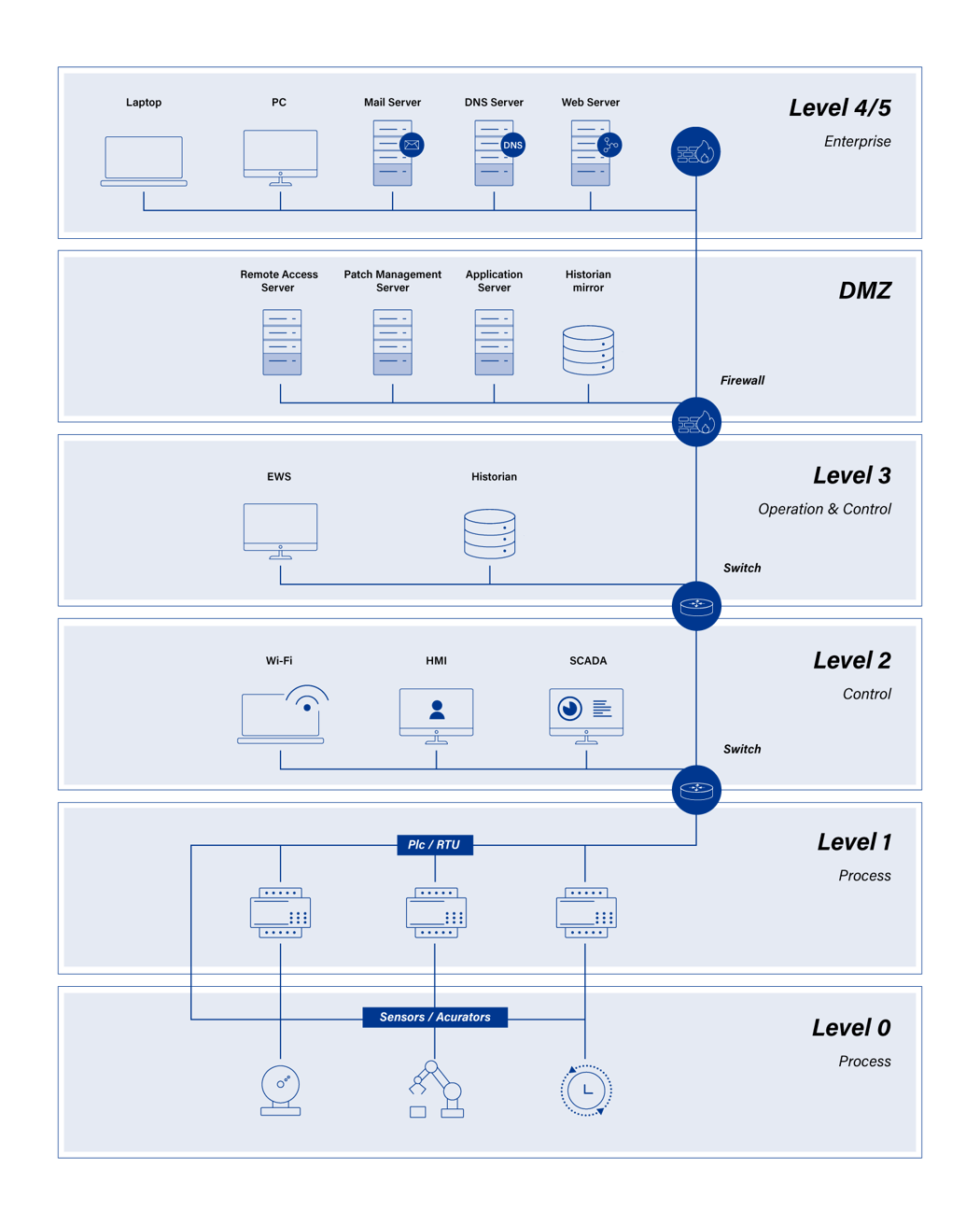

Het Purdue-model

Het Purdue Model voor beveiliging van Industrial Control Systems (ICS) is een raamwerk dat een gelaagde aanpak biedt voor het beschermen van gevoelige industriële omgevingen. Het model werd oorspronkelijk ontwikkeld aan de Purdue Universiteit en verder verfijnd door de International Society of Automation (ISA) als onderdeel van de ISA-99-standaard.

Het model onderscheidt zes netwerksegmentatie lagen, elk met een specifieke functie in het beheren en beveiligen van industriële operaties — van het bedrijfsnetwerk tot aan de fysieke processen zelf.

Het hoofddoel van het Purdue-model is om duidelijke, veilige grenzen aan te brengen tussen de verschillende lagen van een organisatie, met name tussen de enterprise- en productienetwerken. Deze segmentatie voorkomt de verspreiding van cyberdreigingen en versterkt de algehele beveiligingsstructuur. Door deze gestructureerde aanpak kunnen bedrijven beter omgaan met risico’s zoals cyberaanvallen, ongeautoriseerde toegang en datalekken. Zo zorgt men voor een betrouwbare werking van deze industriële controlesystemen.

OT-netwerken monitoren volgens het Purdue-model

Stap 1: Identificeer kritieke onderdelen

Bepaal welke de meest kritieke onderdelen zijn die bescherming vereisen — dit zijn alle apparaten en systemen die essentieel zijn voor het uitvoeren van het proces.

Stap 2: Segmenteer het netwerk

Segmenteer vervolgens het netwerk op basis van de hiërarchische lagen van het Purdue-model. Dit maakt monitoring en analyse makkelijker, en het verkort de mogelijke hersteltijd bij incidenten.

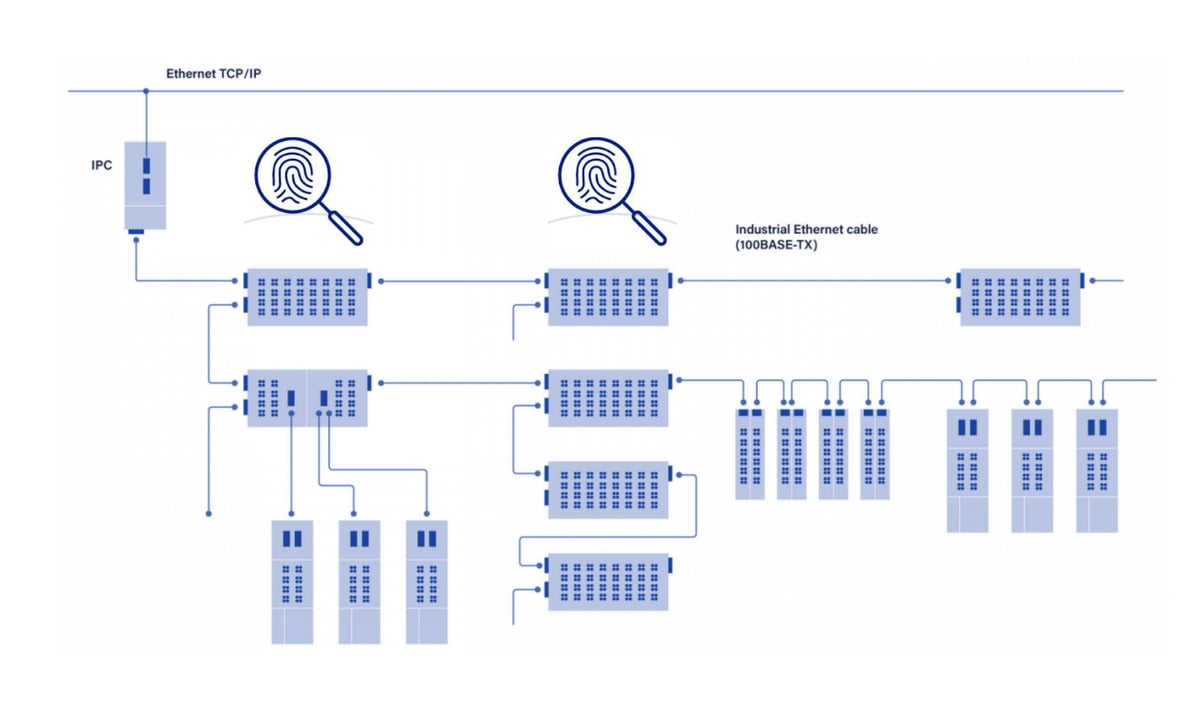

Stap 3: Implementeer TAPs

Network TAPs zijn apparaten die al het netwerkverkeer kunnen uitlezen zonder het te verstoren. Plaats ze op strategisch plaatsen, tussen verschillende lagen of zones om alle communicatie te kunnen lezen.

Copper-TAPs zijn niet-intrusieve apparaten die al het netwerkverkeer in een enkele kabel opvangen en de TX/RX-stromen gescheiden aanbieden zonder latency of onderbrekingen. Hierdoor kunnen ze naadloos geïntegreerd worden in bestaande netwerken — cruciaal in industriële omgevingen waar timing essentieel is en verstoringen grote gevolgen kunnen hebben.

.png?width=1200&height=654&name=enhancing-ot-network-monitoring-2%20(1).png?width=1200&height=713&name=Operation%20technology%20network%20diagram.jpeg?width=1050&height=1313&name=Purdue-graph-3.png)

Stap 4: Aggregeer en filter data

Gebruik Booster Inline en Booster SPAN TAPs om netwerkverkeer van meerdere TAPs samen te voegen tot één datastroom. Deze apparaten zijn speciaal ontworpen om data veilig en zonder verlies te bundelen en door te sturen naar monitoring tools. Dankzij hun robuuste ontwerp en lage latency zijn ze ideaal voor industriële netwerken waar betrouwbaarheid cruciaal is.

Stap 5: Monitor het netwerkverkeer

Met behulp van IOTA kan alle verzamelde netwerk communicatie opgeslagen worden opinterne SSD opslag en geanalyseerd worden met verschillende geïntegreerde dashboards. Hierna kan de data doorgestuurd worden naar systemen zoals een Intrusion Detection System (IDS) of Network Detection & Response (NDR).

Stap 6: Herken afwijkingen

Analysetools kunnen problemen opsporen zoals hacking, hardware degradatie, bottlenecks of defecte componenten. Applicatiebeheerders kunnen gericht ingrijpen en de best mogelijke oplossing kiezen.

Stap 7: Optimaliseren en implementeren

Op basis van de verkregen inzichten kunnen aanpassingen worden doorgevoerd om de weerbaarheid van het netwerk en de applicaties te verhogen. Ook op TAP- en NPB-niveau kunnen extra capture-punten worden toegevoegd of nieuwe filters worden ingesteld om een beter overzicht te krijgen.

Stap 8: Regelmatige updates

Het is essentieel om de monitoring- en beveiligingstools regelmatig te updaten zodat ze voorzien blijven van de nieuwste dreigingsinformatie en functionaliteit. Dit helpt bij het tijdig detecteren van nieuwe aanvallen of technische problemen.

Door deze stappen te volgen, kunnen organisaties hun industriële netwerken effectief monitoren met TAPs en Booster aggregation TAPs, in lijn met het beveiligingsmodel van Purdue. Dit helpt om kritieke infrastructuur te beschermen tegen cyberdreigingen, operationele continuïteit te waarborgen en te voldoen aan compliance-eisen.