Cyberaanvallen op industriële automatisering: Vijf strategieën om jouw productie te beschermen

Met de toenemende berichtgeving over cyberaanvallen op de industriële sector, schetst Thomas Vasen, Business Development Manager Network Security bij HMS Networks, vijf strategieën die bedrijven kunnen toepassen om hun verdediging te versterken en te voorkomen dat ze het volgende slachtoffer worden.

Groei van cyberaanvallen

Cybersecurity wordt snel een belangrijk aandachtspunt in industriële automatisering. Het World Economic Forum benadrukte in 2023 dat de maakindustrie de sector is die het meest wordt getroffen door cyberaanvallen. Bovendien meldt Orange Cyberdefense dat de productiesector Common Vulnerability Scoring System (CVSS) scores heeft die 33% hoger liggen dan het wereldwijde gemiddelde. Het toenemende aantal aanvallen op Industrial Control Systems (ICS) is bijzonder zorgwekkend. Gartner voorspelt een bleke toekomst: tegen 2025 zullen cyberaanvallen naar verwachting mensen verwonden of in gevaar brengen.

De tijd om actie te ondernemen is nu. Hier zijn vijf strategieën die bedrijven kunnen toepassen om het risico van cyberaanvallen effectief te verkleinen.

OT is niet slechts een andere versie van IT

De eerste stap is het aannemen van de juiste mentaliteit. In de jaren negentig discussieerden Netheads en Bellheads over de toekomst van de telecommunicatie. Terwijl Bellheads pleitte voor traditionele methoden, betoogden Netheads dat spraak net als elke andere data behandeld en via IP verzonden moest worden. Drie decennia later heeft de visie van Netheads gezegevierd, waarbij spraak net als elk ander type data via internet wordt verzonden. Gebruikers accepteerden zelfs een achteruitgang in gesprekskwaliteit vanwege de toegenomen latency en haperende gesprekken. Gelukkig voelt tegenwoordig niet elk telefoongesprek meer als een intercontinentaal gesprek.

De situatie met Operationele Technologie (OT) is echter fundamenteel anders. In tegenstelling tot Informatietechnologie (IT) kan OT geen compromissen sluiten op het gebied van kwaliteit en verhoogde latency, aangezien zelfs kleine verstoringen catastrofale gevolgen kunnen hebben. Het behandelen van OT als slechts een andere versie van IT is een ernstige fout, aangezien OT volgens verschillende principes en vereisten werkt. Terwijl IT prioriteit geeft aan de integriteit en vertrouwelijkheid van gegevens, vereist OT deterministische data en uptime-garantie. Dit onderscheid is met name cruciaal in sectoren als productie, waar zelfs kleine verstoringen kunnen leiden tot aanzienlijke financiële verliezen, materiaalverspilling en operationele downtime. In IT kunnen incidentele netwerkstoringen of dataverlies beheersbare ongemakken zijn. Bij OT kan een soortgelijke verstoring echter veel ernstiger gevolgen hebben. Stel je voor dat een ijsmachine defect raakt door een netwerkstoring of inconsistentie van gegevens. Niet alleen zou het productieproces tot stilstand komen, maar de bederfelijke ingrediënten zouden ook bederven, wat resulteert in financiële verliezen en verspild ijs. En dat wil niemand.

Dus hoewel het voor OT logisch is om IT-technologieën te adopteren (er zijn veel voordelen aan het gebruik van Industrial Ethernet boven traditionele veldbusnetwerken), moet worden erkend dat standaard IT niet voldoet aan de vereisten van OT. Vandaar de opkomst van industriële communicatieprotocollen en dus de behoefte aan gespecialiseerde OT-beveiligingsproducten en -oplossingen.

Figuur 1: In OT zou uitval van het netwerk ertoe leiden dat productieprocessen tot stilstand komen, met financiële verliezen en verspilling van ingrediënten of materialen tot gevolg.

Figuur 1: In OT zou uitval van het netwerk ertoe leiden dat productieprocessen tot stilstand komen, met financiële verliezen en verspilling van ingrediënten of materialen tot gevolg.

IT en OT moeten samenwerken

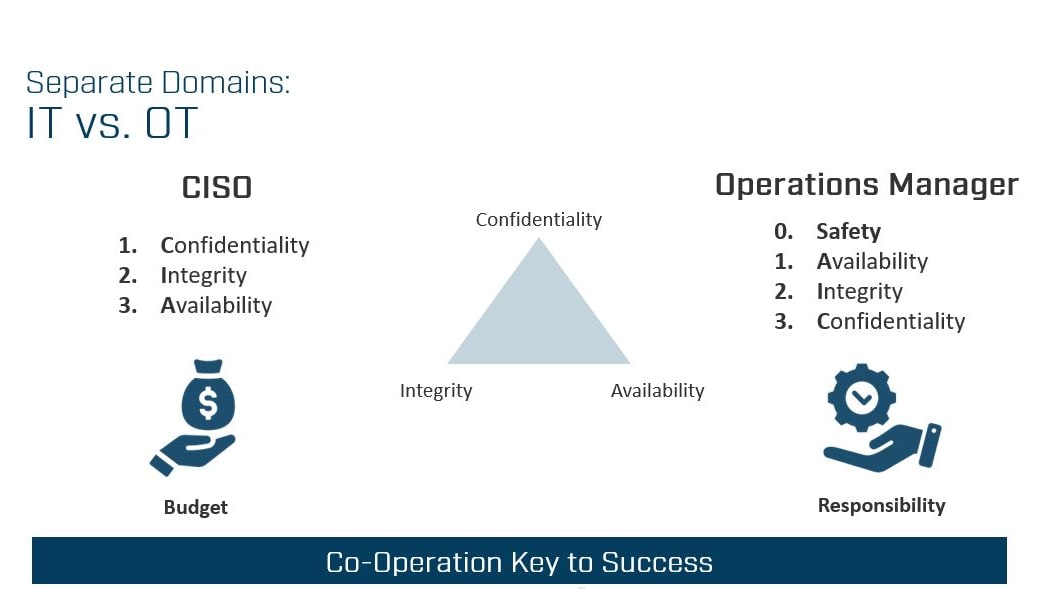

Hoewel de Chief Information Security Officer (CISO) onder druk staat en het beveiligingsbudget beheert, vaak inclusief dat voor OT, is het de operationeel manager die verantwoordelijk is voor ononderbroken productie in de fabriek. Deze situatie leidt tot inherente conflicten vanwege verschillende prioriteiten. IT-professionals houden zich aan het CIA-framework, waarbij eerst Vertrouwelijkheid (Confidentiality) voorop staat, gevolgd door Integriteit (Integrity) en Beschikbaarheid (Availability). Daarentegen hecht operationeel personeel waarde aan Veiligheid (Safety), gevolgd door Beschikbaarheid (Availability), Integriteit (Integrity) en ten slotte Vertrouwelijkheid (Confidentiality) – wat resulteert in de (S)AIC-volgorde.

Afbeelding HMS Networks

Afbeelding HMS Networks

Deze tegenstelling leidt tot conflicten en spanningen, maar de onderliggende gemeenschappelijke doelstelling blijft duidelijk: het waarborgen van de bedrijfscontinuïteit. In erkenning van deze gezamenlijke doelstelling moeten de CISO (IT) en de operationeel manager (OT) samenwerken om deze uitdagingen het hoofd te bieden en hun benaderingen af te stemmen om de bedrijfscontinuïteit te waarborgen.

Ontwikkel een uitgebreid OT-beveiligingsplan

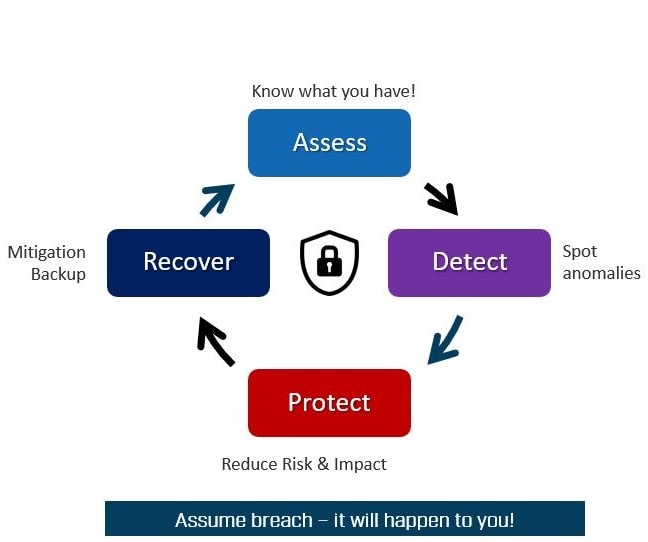

Het beveiligen van OT-omgevingen vereist een proactieve en op maat gemaakte aanpak voor de unieke uitdagingen van industriële processen. Bedrijven moeten hun assets grondig identificeren en beoordelen, waarbij ze de risico’s in kaart brengen die aan elke machine verbonden zijn. Snelle detectie van afwijkingen is belangrijk, maar nog crucialer is de implementatie van robuuste beveiligingsmaatregelen om deze assets te beschermen. Het hebben van een uitgebreid herstelplan en het implementeren van maatregelen om de impact te minimaliseren is eveneens belangrijk en wordt vaak aanbevolen door experts zoals die van ISA/IEC 62334.

Afbeelding HMS Networks

Afbeelding HMS Networks

Momenteel richten veel bedrijven zich op inventarisatie van assets en detectie van dreigingen. Hoewel dit belangrijk is, is het niet voldoende om OT-omgevingen te beschermen. Bedrijven moeten ook maatregelen nemen om hun assets te beveiligen.

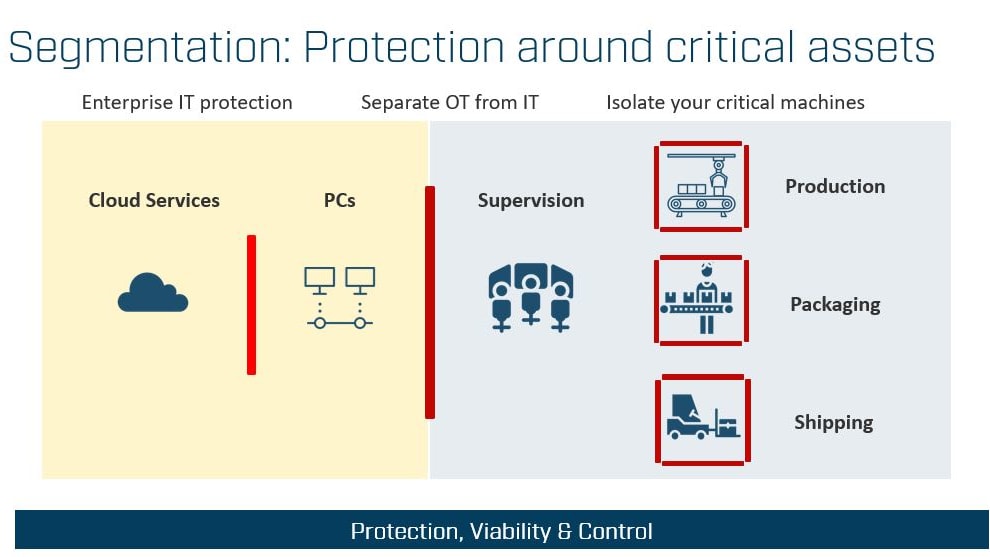

Bescherm jezelf met netwerksegmentatie

Netwerksegmentatie is een uitstekende manier om OT-omgevingen te beveiligen. Door netwerken op te delen in zones en deze te scheiden met beveiligingstoegangscontrole, kunnen bedrijven de veiligheid verhogen en onbevoegde toegang voorkomen. De voordelen van netwerksegmentatie zijn onder andere:

- Bescherming tegen extern verkeer: Afscheiding van IT-netwerken!

- Inspectie van intern verkeer: Downtime wordt vaak veroorzaakt door interne bedreigingen, opzettelijk of onopzettelijk.

- Beveiliging van extern onderhoud op afstand: Het toestaan van onderhoud op afstand kan cruciaal zijn voor uptime, maar het kan ook een achterpoort zijn voor dreigingen om uw netwerk binnen te dringen. Neem gedetailleerde controle over de traffic flow.

- Isolatie van bezoekende werknemers: Weet wat er op het netwerk is aangesloten en controleer waartoe zij toegang hebben.

- Veilige en ononderbroken industriële communicatie tussen machines: Implementeer veilige en snelle paden voor communicatie tussen machines onderling.

- Continue data-extractie voor analyse: Bewaak realtime zowel de beveiliging als de efficiëntie van jouw processen.

- Vroegtijdige waarschuwing bij afwijkingen en abnormaal gedrag: Blijf vooroplopen op problemen die downtime kunnen veroorzaken, zowel door storingen als door cyberdreigingen.

Segmentatie verschilt fundamenteel van de perimeterbeveiliging van IT-netwerken. Bij IT-netwerkbeveiliging worden maatregelen genomen om te voorkomen dat externe bedreigingen het netwerk infiltreren, terwijl gebruikers tegelijkertijd vrij kunnen browsen op internet en gebruik kunnen maken van een breed scala aan clouddiensten. Bij OT-segmentatie ligt de focus echter op controle in beide richtingen om het gebrek aan toegangscontrole in OT te compenseren dat wel in IT aanwezig is. OT-segmentatie gebruikt een ‘deny-by-default’-benadering waarbij elke datastroom in beide richtingen wordt gecontroleerd, aangezien bedreigingen uit meerdere richtingen kunnen komen.

Afbeelding HMS Networks

Afbeelding HMS Networks

Werk samen met een OT Expert

Nee, OT is dus niet zomaar een andere vorm van IT. Het implementeren van cyberbeveiligingsmaatregelen in industriële automatisering is ontegensprekelijk complex en veeleisend werk. Het vereist nauwkeurige aandacht voor detail en een diepgaand begrip van de unieke uitdagingen die OT-omgevingen met zich meebrengen. Samenwerken met een OT-expert zoals HMS Networks is niet alleen een goed idee, het is een slimme investering. Door te profiteren van hun uitgebreide ervaring en gespecialiseerde kennis kunnen bedrijven tijd besparen en, nog belangrijker, ervoor zorgen dat hun cybersecuritystrategie effectief is. Met de producten en ondersteuning van HMS Networks kunnen bedrijven met vertrouwen en gemoedsrust de complexiteit van OT-cybersecurity navigeren.

Thomas Vasen

Thomas Vasen is Business Development Manager Network Security bij Anybus, een divisie van HMS Networks. Met meer dan 25 jaar ervaring in operations en beveiliging binnen telecom, militaire en kritieke infrastructuren, richt Thomas zich nu specifiek op het helpen van bedrijven bij het beheren van risico’s en het beveiligen van de uptime in hun operationele technologie (OT) omgevingen.